Endpoint Detection & Response (EDR)

Kraftfull endpoint-övervakning med live response 24/7

EDR

Användarna är din största attackyta

Endpoints och dess användare är de vanligaste attackvektorerna som dagens angripare utnyttjar. Attackerna kan ske på flera sätt, till exempel genom spam och phishing-mail, eller via skadliga filer och webbplatser som användaren besöker. Exponeringen är med andra ord stor, och många av de större dataintrången vi har bevittnat de senaste åren har skett till följd av en komprometterad användarenhet eller stulna användaruppgifter.

- 68 %

- uppger att endpoint-attacker mot deras verksamheter ökade mellan 2018 och 2019

- 8,94

- miljoner USD är den genomsnittliga ekonomiska förlusten vid en endpoint-attack

- 80 %

- av framgångsrika dataintrång är nya eller okända “zero day-attacker”

Skydda dina endpoints överallt, dygnet runt

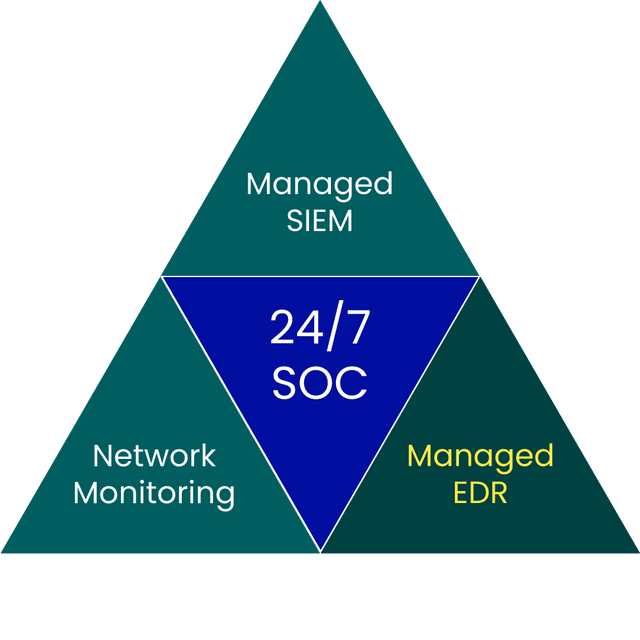

Den bästa tekniken för att skydda endpoints från attacker idag är Endpoint Detection & Response (EDR). I vår tjänst BlueSOC Endpoint Detection & Response kombineras ledande EDR-lösningar med Sentors BlueSOC, bemannad av säkerhetsanalytiker som övervakar och agerar på misstänkt aktivitet dygnet runt. Vår specialanpassade lösning gör det möjligt att upptäcka allt från malware-infektioner, phishing-kampanjer och åtkomst till skadliga webbsidor, till avancerade APT-angrepp och avvikande användarbeteende. När oegentligheter upptäcks kan endpoints isoleras, kod blockeras och konton låsas, innan de hinner eskalera till en regelrätt incident.

Kontakta ossvarför sentor?

Fördelar med EDR från Sentor

tjänsten i korthet

Så kommer du igång

1. Workshop

Inledande workshop för att fastställa scopet gällande vilka endpoints som ska skyddas, såsom klienter, servrar och operativsystem

Leveransen inleds

Tjänsteleveransen inleds med övervakning och analys 24/7 från Sentors BlueSOC

Utrullning

Utrullning av agenter till berörda endpoints och anslutning till Sentors SOC

Anpassning

Kontinuerlig uppdatering av detektionsfunktioner, vitlistning och funktionalitet för automatisk mitigering

Incidentplan

En Incident Response Plan (IRP) tas fram tillsammans med dig och din organisation

Rapportering

Månatlig rapportering och regelbundna servicemöten tillsammans med din tilldelade Service Delivery Manager

mer läsning

Relaterat material

MDR • Artikel

4 tips när du ska välja MSSP

Allt fler företag är på jakt efter en Managed Security Service Provider som kan hjälpa till att lösa ens utmaningar på säkerhetsområdet.

MDR • Artikel

En introduktion till intrångsdetektion

Intrångsdetektering eller på engelska Intrusion Detection är processen för att identifiera olovlig aktivitet i nätverk och system.

Artikel

Advanced Persistent Threat (APT)

Tystnad och tålamod är nyckeln till så kallade APT-attacker. Väl inne kan information avlyssnas, filer och programvara kan installeras

Kontakta oss

Vi erbjuder flera kontaktvägar och återkopplar så snart som möjligt. Har du känslig information ber vi dig att maila krypterat.

08-545 333 00

Vi svarar dygnet runtinfo@sentor.se

För generella förfrågningarsoc@sentor.se

Använd vår PGP-nyckel